Was hat sich verändert?

-

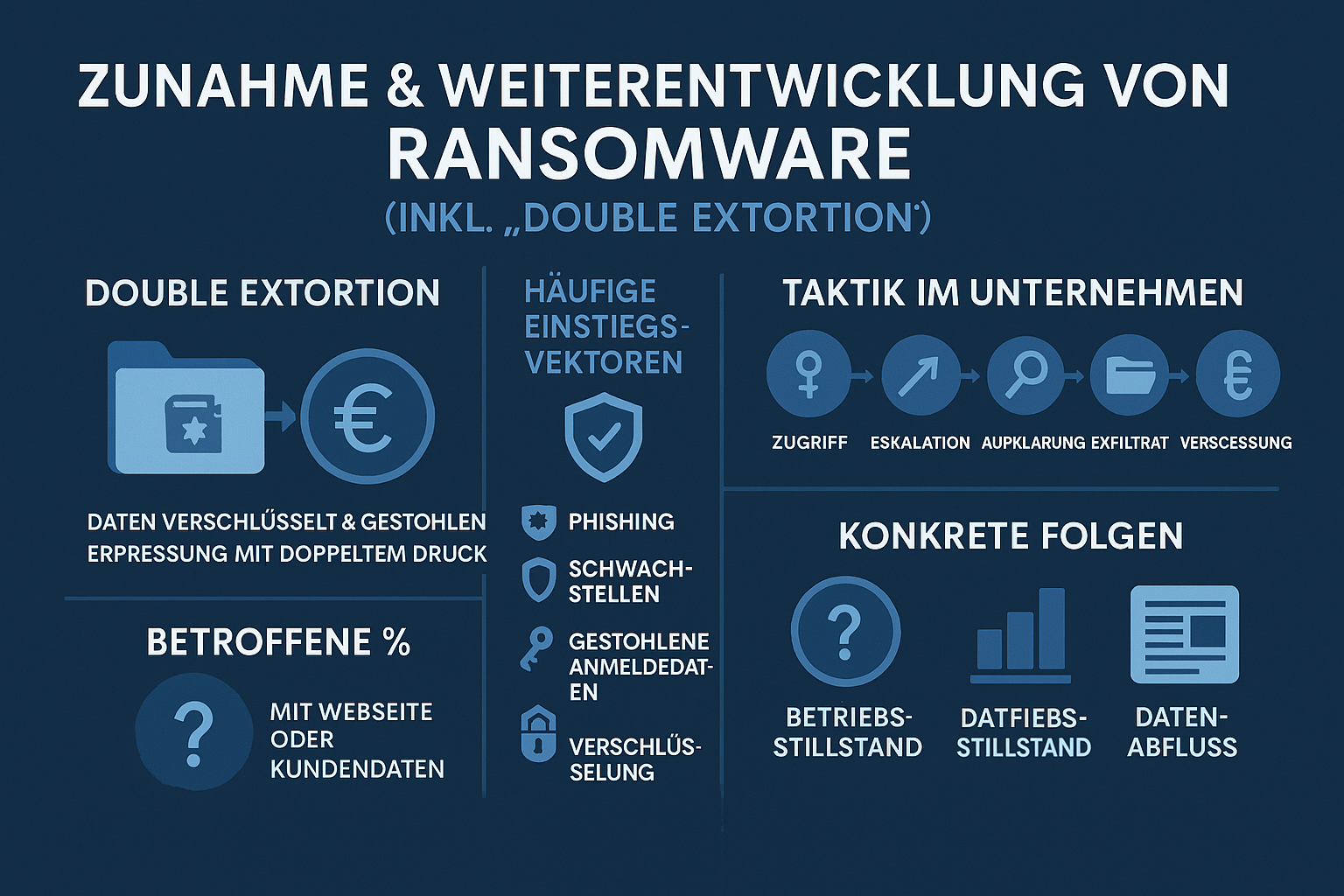

Von Verschlüsselung zu Erpressung 2.0 („Double Extortion“):

Nicht nur Daten verschlüsseln, sondern vorher kopieren. Unternehmen zahlen nicht mehr nur für den Schlüssel, sondern auch dafür, dass Daten nicht veröffentlicht werden. -

„Triple Extortion“:

Zusätzlich Druck auf Kunden/Partner (z. B. direkte Anschreiben, DDoS, Meldungen an Medien/Aufsicht). -

RaaS-Ökosystem:

Zugangshändler (Initial Access Brokers), Malware-Entwickler, Verhandler, Geldwäscher – Angriff als Lieferkette. -

Schnellere Ausbreitung:

Automatisierte Lateralmovement-Techniken, AD-Missbrauch, Backup-Zerstörung, ESXi/Hypervisor-Ziele. -

Gezielte Branchen-Erpressung:

Produktion, Gesundheitswesen, professionelle Dienstleistungen, Öffentliche Hand – überall, wo Ausfallzeiten teuer sind.

Häufige Einstiegsvektoren

-

Phishing/Spear-Phishing, MFA-Fatigue und Session-Diebstahl

-

Schwachstellen in VPN/Firewall/Edge-Diensten, ungepatchte Appliances

-

Gestohlene/erratene Credentials, Passwort-Wiederverwendung

-

Exponierte RDP/SSH, unsichere Cloud-Konfigurationen (IAM, S3/Blob, Public Links)

-

Kompromittierte Lieferanten/Managed-Service-Zugänge

Taktik im Unternehmen (typischer Ablauf)

-

Initialer Zugriff → Droppers/Loader, C2-Establish.

-

Privilegien eskalieren → AD-Missbrauch, Kerberoasting, Token-Theft.

-

Ausbreiten & Aufklären → Shares/Backups/Hypervisor identifizieren.

-

Exfiltration → sensible Daten bündeln & abziehen.

-

Verschlüsselung/Impact → Dienste stoppen, Snapshots löschen, Notizen droppen.

-

Erpressung & Druck → Leakseite, Medienkontakte, DDoS, Anrufe bei Führung.

Warum das jeden betrifft

Wer eine Website, interne Systeme oder digitale Kundendaten hat, besitzt Angriffsfläche. Schon ein kompromittiertes Konto oder ein ungepatchtes Edge-System reicht, um in Stunden von „alles normal“ zu Betriebsstillstand + Datendiebstahl zu wechseln.

Konkrete Folgen (realistisch, nicht geschönt)

-

Produktions-/Betriebsstillstand, Lieferversprechen brechen, Konventionalstrafen

-

Datenabfluss (Kunden, Mitarbeiter, IP) → Veröffentlichung auf Leak-Sites

-

CEO-/Lieferanten-Betrug parallel („doppelt abkassieren“)

-

Presse & Dauer-Auffindbarkeit: Firmenname & Geschäftsführung in Berichten/Archiven

-

Kostenlawine: Notfall-IT, Forensik, Wiederanlauf, Vertragsstrafen, Klagen, Versicherungs-Selbstbehalte

-

Vertrauensverlust bei Kunden/Partnern, Ausschluss aus Ausschreibungen

Was sofort wirkt (Quick Wins)

-

MFA überall, besonders Mail, VPN, Admin, Drittzugänge

-

E-Mail-Security (DMARC/DKIM/SPF korrekt, Attachment-Kontrollen)

-

Patchen von Edge/Appliances mit Priorität, hartes Monitoring auf Exploit-Wellen

-

Least Privilege & Admin-Tiering, getrennte Admin-Konten, Just-in-Time-Privilegien

-

Backups 3-2-1 mit Offline/Immutable-Kopie; regelmäßige Restore-Tests

-

EDR/XDR mit Alert-Routing an verantwortliche Menschen (24/7)

-

Phishing-Simulationen & Kurztrainings (Passwörter, Links, MFA-Prompts)

-

Incident-Playbooks (Entscheidungen, Kommunikationswege, externe Kontakte)

Unser Beitrag als Digitalschutz AG

-

Kostenfreier Erstcheck (Angriffsfläche extern, sichtbare Schwachstellen, Mail-Security)

-

Ransomware-Resilienz-Audit (Identitäten, Backups, Hypervisor, EDR, Logging, Segmente)

-

Tabletop-Übungen für Management & IT (Entscheidungen unter Druck)

-

Mitarbeiterschulung mit Phishing-Simulationen

-

Härtungs-Roadmap (30/60/90 Tage) mit klaren Verantwortlichkeiten

-

Digitalschutz-Siegel nach bestandenem Check als sichtbares Vertrauenszeichen

Bottom Line: Ransomware entwickelt sich weiter – Ihre Abwehr auch. Je früher Sie Sichtbarkeit, Härtung und Übung kombinieren, desto geringer der Schaden im Ernstfall.